Jesteśmy pierwszym i jedynym polskim podmiotem świadczącym usługi proaktywnego wyszukiwania zagrożeń. Usługa threat huntingu realizowana jest w trybie 24/7 przez zespół SOC z wykorzystaniem naszego autorskiego rozwiązania typu NBA (ang. Network Behavior Analysis) / NIDS (ang. Network Intrusion Detection System) o nazwie RedEye. Jest to zarazem pierwsze polskie oprogramowanie do realizacji threat huntingu, przy którego tworzeniu wykorzystaliśmy nasze bogate doświadczenie i zaprojektowaliśmy mechanizmy wykrywania skrajnie trudne do ominięcia przez atakującego. Projektując warianty detekcji myśleliśmy jak zaawansowani atakujący realizujący ataki APT (ang. Advanced Persistent Threat), szukając możliwości wykrycia zarówno obecności systemu IDS jak i metod ominięcia mechanizmów wykrywania intruzów.

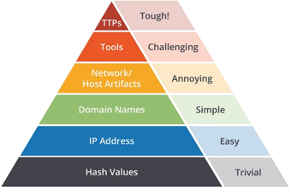

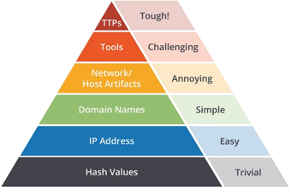

W wyszukiwaniu zagrożeń na wierzchołku szeroko uznanej tzw. piramidy bólu (ang. The Pyramid of Pain) znajdują się informacje w jaki sposób postępują atakujący (ang. TTPs) i z jakich narzędzi korzystają (ang. Tools). To właśnie te informacje są najbardziej pożądanymi we threat huntingu, czyli proaktywnym wyszukiwaniu zagrożeń. Przede wszystkim tą wiedzę zaimplementowaliśmy w RedEye, dzięki czemu stworzyliśmy unikalne na rynku rozwiązanie do monitorowania potencjalnych zagrożeń, związanych z nietypowymi zachowaniami w sieci, oraz detekcji wyrafinowanych ataków APT.

Firma Microsoft w finalnych wnioskach płynących z analizy ataku Solorigate (2021) zawarła tezę, iż krytycznym aspektem obrony przeciw cyberatakom jest podejście zakładające, że już doszło do naruszenia bezpieczeństwa (ang. assumed breach). Jako jedno z głównych źródeł poszukiwań potencjalnych intruzów podano wewnętrzną sieć organizacji. Na tym właśnie podejściu Zero Trust bazuje nasza usługa proaktywnej informatyki śledczej z wykorzystaniem autorskiego narzędzia RedEye. Przy jego pomocy dedykowany zespół SOC w trybie 24/7 monitoruje infrastrukturę organizacji celem wykrycia intruzów.